-

摘要:

针对智能电网嵌入式设备由于计算、存储资源有限而造成的对网络攻击行为应对不足,安全评估手段薄弱等问题,提出了面向智能电网嵌入式设备的网络攻击行为动态评估方法。使用安全控制模块对实际嵌入式设备通信数据流进行解析与判别,利用组件动态可信度量分析方法在嵌入式系统模拟机中对攻击行为安全影响进行安全检测评估,通过对平台配置属性、平台运行属性及用户认证属性3个方面属性进行全过程动态综合度量,得出最终网络攻击行为安全评估结果。通过在配电自动化及用电信息采集系统真实环境下进行测试,针对嵌入式设备常见的攻击行为,检测方法的准确率能够达到90%以上,具备较好的安全评估精度,与此同时实现了自身安全性的有效提升。

Abstract:Due to the limited computing and storage resources, the smart grid embedded devices cannot deal with the network attacks effectively and the security assessment method is weak. In order to solve these problems, a dynamic network attack behavior evaluation method for smart grid embedded devices is proposed. This method uses the security control module to analyze the communication data stream of the actual embedded device, and conduct security detection evaluation of the impact of the attack behavior in the embedded system simulator by using the component dynamic trust measurement. The final security evaluation result of the network attacks is obtained based on the whole process dynamic comprehensive measurement of the platform configuration property, the platform operation attribute and the user authentication attribute. The method is tested in the actual environment of the power distribution automation system and the power utilization information collection system. The results show that, aimed at the common attacks against the embedded devices, accuracy rate of the proposed detection method can reach more than 90%. This method provides good safety assessment accuracy, and meanwhile achieves effective upgrade of its own security.

-

近年来,国内外由于嵌入式设备遭受攻击造成的电力系统安全事故屡有发生,2015年12月23日发生的乌克兰电网遭受黑客攻击导致大面积用户停电事件,成为世界上首例由于黑客入侵而导致的大面积停电事故,如何保障电网控制系统的安全稳定运行已经成为了各国保障国家安全的重要研究课题。

相对于传统PC设备,智能电网设备关注更优的硬件适配、更少的资源占用及更可靠的系统运行等问题,而对其自身信息安全缺少足够的防护,攻击者很容易通过各种安全漏洞侵入到智能电网设备中实施干扰、监视甚至远程控制[1-3]。由于嵌入式设备自身计算及存储资源有限,面对各类网络攻击行为时显的力不从心[4-6],现有智能电网设备面临的安全形势非常严峻。

目前,国内外已广泛开展智能设备网络威胁监测分析工作。文献[7]基于属性的多源事件融合模型,构建了源网荷系统恶意攻击关联分析方法;文献[8]设计了基于自体集密度自动划分聚类方法,开展自适应免疫计算的网络攻击检测。同时,也有采用度量方法对系统安全运行状态进行评估。文献[9]提供了一种基于网络流量评估、威胁评估、和漏洞评估3个模块的网络安全态势评估模型,弥补了仅靠单一网络因素导致网络安全态势的评估不够全面的问题;文献[10]通过建立网络信息系统的安全效用基线, 对网络系统的标识特征、流量特征、效用影响进行度量评估, 从而实现面向网络系统安全度量的攻击检测。上述方法在网络攻击威胁检测方面均有一定优势,但在实际应用中存在以下问题:与电力控制业务的结合深度不足,导致检测方法效率不高;无法对于操作系统运行过程中动态变化的内容进行度量,检测准确率难以满足要求。

本文针对智能电网嵌入式设备安全防护方面存在的上述挑战,提出了一种基于组件动态可信度量的智能电网嵌入式设备网络攻击行为动态评估方法。相比于其他度量方法,该方法充分考虑了智能电网设备嵌入式系统“行为有限”和“状态有限”特点,在保证设备运行可靠性的前提下,通过对各种真实攻击行为的准确捕捉,快速、准确地对已知或未知的电力系统网络攻击进行实时动态的安全检测和评估,同时还能够实现网络攻击过滤装置的数据包标识和解析判别模式与文件配置模式的隔离,有效阻止攻击者通过网络接口模块对评估系统本身的攻击,提高设备自身安全性,实现对电网嵌入式系统的有效保护。

1. 方法架构

1.1 方法整体架构

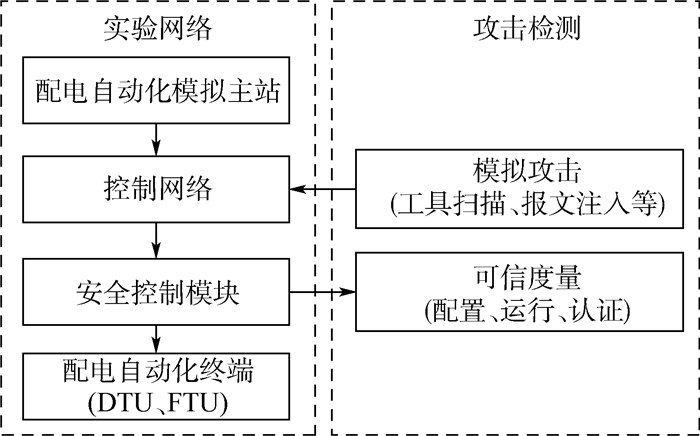

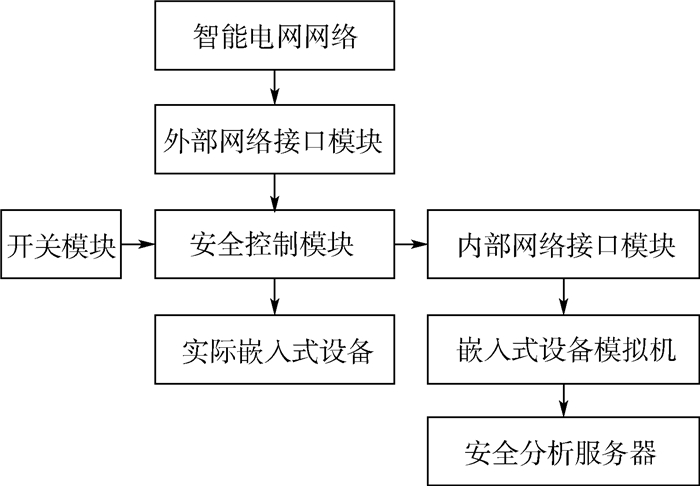

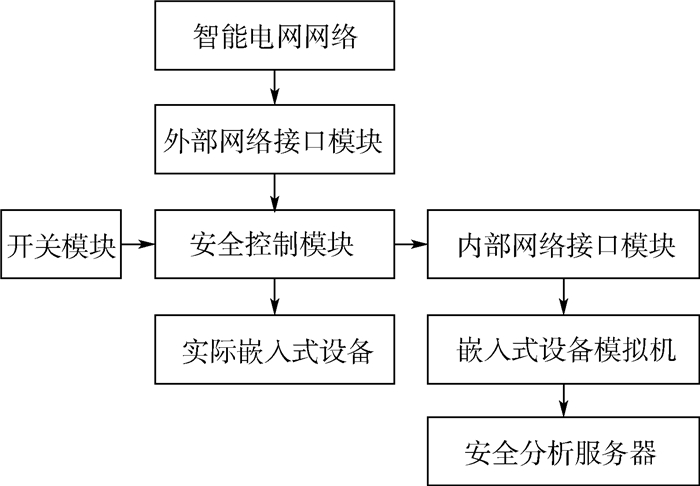

智能电网嵌入式设备网络攻击行为动态评估方法主要针对智能电网环境下各种嵌入式控制系统提供安全防护,该方法主要由网络接口模块、安全控制模块、嵌入式设备模拟机及安全分析服务器等部分组成。

运行时,由网络接口模块对当前通信网络行为的网络数据进行采集,利用安全控制模块对所接收的实际嵌入式设备发送的数据进行解析判别,在嵌入式设备模拟机中对网络行为的实际安全危害进行安全检测与评估,并通过安全分析服务器在平台配置属性、平台运行属性及用户认证属性3个方面进行多维度属性综合度量,最终得出安全检测结果。

智能电网嵌入式设备网络攻击行为动态评估方法的系统架构如图 1所示。

本文在文献[11]所提出的智能电网嵌入式设备网络检测评估系统与检测评估方法的基础上,在安全控制模块中增加了解析判别模式与文件配置模式,通过2种模式物理切换实现了系统运行时内外部环境的隔离,有效阻止针对安全控制模块本身的攻击。以下对各模块具体功能进行说明。

1.2 方法模块设计

1.2.1 网络接口模块

网络接口模块用于完成IP数据包的收发,包括外部网络接口模块和内部网络接口模块。

1) 外部网络接口模块连接安全控制模块和智能电网网络,用于接收外部通信网络所发送的IP数据包并传送给安全控制模块,以及接收安全控制模块所发送的IP数据包并通过外部通信网络进行发送。

2) 内部网络接口模块分别连接安全控制模块、嵌入式设备模拟机、实际嵌入式设备,用于接收安全控制模块所发送的IP数据包并传送给实际嵌入式设备或嵌入式设备模拟机,以及接收实际嵌入式设备所发送的IP数据包并传送给安全控制模块。

1.2.2 安全控制模块

安全控制模块保存有与之相应目的地址和来源地址对应的密钥、发送序列号及接收序列号,用于对所接收的网络数据包进行解析判别。

安全控制模块还连接有开关模块,开关模块的信号输出端连接安全控制模块的信号输入端。开关模块用于向安全控制模块输入高电平或低电平信号,安全控制模块根据接收到开关模块发送的不同信号分别执行IP数据包标识和解析判别模式与文件配置模式。

文件配置模式下,安全控制模块仅通过串口通信模块与外界进行通信。当安全控制模块执行攻击过滤模式时,安全控制模块从内部启动,即从内部存储单元中读取IP数据包标识和解析判别程序并执行,安全控制模块不能访问外部存储器,能够保证不会篡改外部存储中的程序,进而保证了配置程序的安全。当安全控制模块执行配置程序运行模式时,安全控制模块从外部存储器中读取配置程序并执行,配置程序在用户的计算机中运行,用户计算机通过串口通信模块与安全控制模块进行通信,此时安全控制模块中运行配置程序,与用户的计算机形成C/S的工作模式。系统利用硬件开关隔离安全控制模块2种运行模式,安全控制模块执行配置程序时不通过网络进行,能够有效阻止通过网络接口模块发起的针对安全控制模块本身的攻击,不论安全控制模块的配置程序有无漏洞,攻击者均不能修改安全控制模块的配置程序,安全性大为提高。

1.2.3 嵌入式设备模拟机

嵌入式设备模拟机用于对实际嵌入式设备的运行环境和计算环境进行模拟,包括硬件环境模拟和软件环境模拟,并对实际嵌入式设备受到网络攻击时其网络状态和主机状态变化进行检测,将网络状态及主机状态信息发送至安全分析服务器进行分析。

嵌入式设备模拟机中包括硬件可信平台模块(TPM),用于实现信息采集与组件动态可信度量[12]。其中信息采集包括对于异常网络事件和主机事件的采集。异常网络事件信息包括异常的网络数据信息和网络流量信息,主机事件包括嵌入式设备模拟机配置信息和嵌入式设备模拟机运行信息[13-15]。组件动态可信度量是利用嵌入式设备模拟机的特权控制机制分析嵌入式设备模拟机内的组件运行时的动态内存影像,从而对运行组件进行有效的动态度量,及时发现组件运行异常情况,对攻击做到主动防御,为嵌入式设备模拟机安全稳定运行提供安全可信的计算和运行环境[16-18]。

1.2.4 安全分析服务器

安全分析服务器用于对嵌入式设备模拟机发送的网络状态及主机状态信息进行分析,通过基于平台配置属性度量、平台运行属性度量和用户认证属性度量进行的多维度属性综合度量,得出最终面对外部攻击下的设备安全检测结果。

2. 多维度属性综合度量方法

本文面向智能电网应用场景,基于文献[19-20]中提出的基于多维的环境信任度计算方法,在安全分析服务器中开展智能电网嵌入式设备的平台配置属性度量、平台运行属性度量、用户认证属性度量,最终综合以上3个方面度量结果,计算多维度属性综合度量结果,如图 2所示。

2.1 平台配置属性度量

平台配置属性度量反映了智能电网嵌入式设备各项配置的完整度,从而对遭受攻击时设备安全状态进行评估。本文通过将各组件完整性度量值存储在硬件可信平台模块TPM中,对其可信程度进行综合计算。

1) TPM采用可信密码技术,用于保证度量信息存储与传输过程的安全性。组件完整性度量值即存储在TPM中。

2) 各组件的完整性由安全分析服务器进行验证,安全分析服务器从TPM提供的安全通道中获取到完整性度量值,对其开展安全性验证。

3) 计算平台配置信任度TI,使用{bS, dS, uS}和{bF, dF, uF}分别表示完整性验证成功和失败的组件可信情况,bS表示该组件未受恶意代码影响的可能性,dS表示该组件受恶意代码影响的可能性,uS表示该组件受恶意代码影响的不确定程度;bF表示该组件对系统安全性造成破坏的可能性,dF表示该组件不会对系统安全性造成破坏的可能性,uF表示该组件对系统安全性是否造成破坏的不确定程度。使用{bI, dI, uI}表示平台配置信任度TI:

(1) 式中:bI为完整性状态正常的概率;dI为完整性受到破坏的概率;uI为不确定度;n为组件的个数;f为完整性验证失败的组件数;κ为调整因子,一般取(n-f)/n,信任组件随着非信任组件的增多受影响越来越大。

2.2 平台运行属性度量

平台运行属性反映了嵌入式设备模拟机当前行为的信任属性。平台运行属性包括性能特性(如CPU、内存、硬盘使用情况和网络流量信息等)、可靠性(如成功率、丢包率和平均无故障时间等)和安全性(如非法连接次数、端口扫描次数和越权尝试企图等)。

平台运行属性度量通过将正常的网络通信事件作为正向事件,用r表示, 将网络恶意攻击事件作为负向事件,用z表示。基于这些特性计算当前嵌入式设备模拟机运行情况的信任值TH,其中H表示平台运行属性,平台运行属性信任度TH由{bH, dH, uH}表示:

(2) 式中:bH为正常网络通信的可能性;dH为非法网络通信事件的可能性;uH为正常网络通信的不确定程度。

2.3 用户认证属性度量

用户认证属性由其具有的身份凭证判定,并决定了其资源访问权限,是行为控制的基本属性。身份属性不同,在同样的平台上,可能造成安全风险也不同。当用户为了获得非法利益时,如访问未授权资源,可能利用系统漏洞或其他技术手段假冒其他用户身份,这就要求能对用户提交的身份凭证的可信性做出度量,即计算认证信任等级。在系统中,用户身份凭证可能有多种,如数字证书、指纹、虹膜乃至简单的PIN码,为了统一用户身份属性可信性的表达,用户认证属性度量采用认证方法被攻破的概率来计算认证信任级。用户认证属性度量问题实际上是计算多因素认证方式的破解概率问题。

用户认证属性度量具体步骤如下:

1) 假设认证方法A被攻击破解的概率是P(A),则该认证方法A的可信等级levelA=-lg(P(A))。

2) 如果系统采取多因素认证方案,A1, A2, …Am,m为认证因素的数量,如采用指纹、口令和证书3因素认证,那么m=3;则该多因素认证法被攻破的条件是全部认证方法均被攻破,其概率为P(A1∩A2∩…∩Am);假设用户U通过了多因素认证,那么U通过系统认证后取得的可信等级AU表示为

(3) 2.4 多维度属性综合度量

基于平台配置属性度量、平台运行属性度量和用户认证属性度量进行多维度属性综合度量是在用户认证属性度量的基础上,对平台配置属性度量和平台运行属性度量的加权平均。设αI和αH分别为平台配置属性度量和平台运行属性度量的权重,αI+αH=1,则嵌入式设备模拟机安全度量评估值TP={bP, dP, uP}为

(4) 式中:bP为实际嵌入式设备模拟机安全可信的可能性;dP为实际嵌入式设备模拟机非安全可信的可能性;uP为实际嵌入式设备模拟机安全可信的不确定程度。

基于式(4),即可得出最终安全评估结果。

3. 实验结果分析

3.1 实验环境搭建

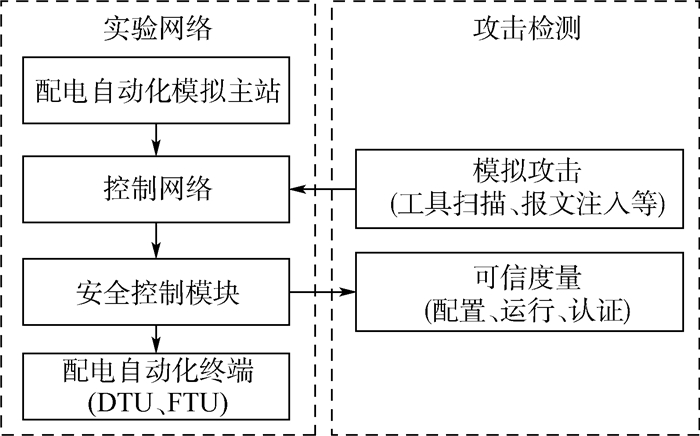

利用配电自动化模拟主站及真实DTU、FTU配电自动化终端搭建了一个配电自动化系统模拟仿真环境,并对攻击行为检测模型进行了系统实现,完成检测系统与配电自动化系统的防护接入,如图 3所示。

通过本文设计的多维度属性综合度量方法,对工具扫描、数据篡改、报文注入等一系列模拟攻击行为进行评估,通过平台配置、平台运行、用户认证等维度的度量结果,对攻击行为进行实时检测,并通过攻击检测准确率和业务响应时间来检验该模型对于攻击的实际检测效果。

3.2 实验过程分析

1) 攻击模拟。将自动化渗透工具接入配电自动化实验网络,工具中预置端口扫描、畸形报文、消息篡改、拒绝服务等多类安全攻击测试脚本,对配电自动化终端设备开展不同类型的攻击测试。

2) 可信度量。基于嵌入式设备虚拟机与安全分析服务器,依托本文设计度量方法,对网络攻击行为及该攻击行为对嵌入式设备虚拟机内配置状态、运行状态、用户状态造成的影响进行度量,确定不同攻击模型下的度量评估影响,并根据综合度量结果对于攻击行为进行判断评估。

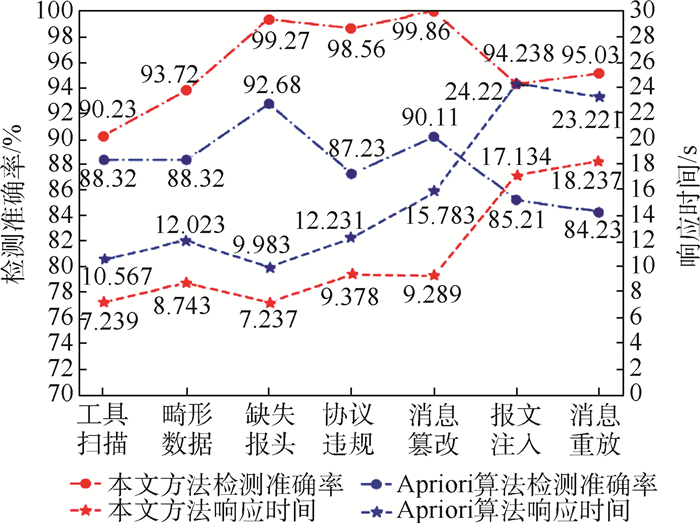

3) 结果呈现。本文设计的评估方法的目标是检测智能电网嵌入式设备中的攻击行为,因此本文对不同攻击类型及不同攻击频率下的评估结果进行分析,并以攻击行为检测准确率与检测响应时间作为衡量本文所提评估方法的重要指标。同时将本方法实验结果与当前主流的入侵检测算法Apriori进行对比分析,以验证本文方法的有效性和准确性。

其中,Apriori算法是一种挖掘关联规则的频繁项集算法,该算法被广泛应用在网络入侵检测中,具有较好的效果。但随着网络攻击逐渐向定值化方向发展,传统Apriori算法只对网络层事件进行关联,存在关联精度不高的不足。

3.3 实验数据对比

评估效果通过攻击检测准确率和响应时间2个方面来体现。如图 4所示,由于配电自动化系统通信过程的行为有限和状态有限特点,攻击行为给嵌入式设备所带来的状态变化是非常明显的,对于真实攻击行为的检测准确率比较高,同时由于本文方法结合了智能电网设备业务特点,其检测准确率、响应时间与Apriori算法相比均具有一定的优势。

如图 5所示,当减缓攻击动作的发生频率时,检测准确率依然保持在较高的水平,但是由于单位时间窗内生成的攻击行为样本缩小,响应时间出现了一定的下滑,但是仍然能够给出较为及时的安全响应,在此种条件下,Apriori算法由于其依托的安全事件关联性下降,其检测指标同样产生下滑,本文设计方法依然保持一定的检测优势。

与此类算法相比,本文方法将攻击行为与电网真实业务场景相结合,将攻击影响与智能设备真实运行环境相结合,针对典型控制系统攻击类型进行检测对比分析,相比当前常用入侵检测方法,显著提升了针对智能电网设备的检测准确率。

基于以上实验环境,针对本文所设计的安全控制模块自身安全性开展攻击测试,以验证方法自身抵抗外部攻击的防护能力。

如表 1所示,利用命令执行、畸形数据、内存溢出、内核提权及拒绝服务等攻击手段对于本文设计安全控制模块进行攻击,由于本文方法采用了内外部存储隔离、网络接口隔离等安全控制方法,能够对外部网络进行有效的边界隔离,使得攻击行为无法访问到真实控制系统,即使在核心模块存在漏洞的情况下,不会引入新的风险点,保证动态度量系统自身的安全性,满足智能电网嵌入式设备自身的安全防护需求。

表 1 攻击防御测试Table 1. Attack protection test攻击类型 攻击样本数量 成功次数 命令执行 1 103 0 畸形数据 476 0 内存溢出 234 0 内核提权 16 0 拒绝服务 18 920 0 4. 结论

本文提出了一种智能电网嵌入式设备网络攻击行为动态评估方法和系统,能够实现对嵌入式设备网络攻击行为的实时动态评估,同时能够更加真实反映攻击行为对设备状态与业务运行带来的影响,主要具备以下特点:

1) 在应对常规网络攻击方面,本文方法能够保持很高的检测准确率与较低的响应时间。

2) 在面临针对电网业务的隐蔽性攻击行为方面,由于攻击者普遍会降低攻击强度和攻击频次,普通检测方法难以保持较好检测效果。本文方法充分结合电网业务场景,检测准确率和响应时间始终保持在较高水平。

3) 本文系统在提供高效检测能力的同时,通过引入内外部存储隔离、网络接口隔离等安全控制机制,充分保证了自身系统的安全性,避免了引入新的安全风险。

智能电网设备承载业务众多,未来将针对不同电网业务对方法进一步优化,提升针对智能电网的全面防护能力。

-

表 1 攻击防御测试

Table 1. Attack protection test

攻击类型 攻击样本数量 成功次数 命令执行 1 103 0 畸形数据 476 0 内存溢出 234 0 内核提权 16 0 拒绝服务 18 920 0 -

[1] 何金栋, 王宇, 赵志超, 等. 智能变电站嵌入式终端的网络攻击类型研究及验证[J]. 中国电力, 2020, 53(1): 81-91.HE J D, WANG Y, ZHAO Z C, et al. Type and verification of network attacks on embedded terminals of intelligent substation[J]. Electric Power, 2020, 53(1): 81-91(in Chinese). [2] 梅文明, 李美成, 孙炜, 等. 一种面向分布式新能源网络的终端安全接入技术[J]. 电网技术, 2020, 44(3): 953-961.MEI W M, LI M C, SUN W, et al. Terminal security access technology for distributed new energy networks[J]. Power System Technology, 2020, 44(3): 953-961(in Chinese). [3] 王宇, 李俊娥, 周亮, 等. 针对嵌入式终端安全威胁的电力工控系统自愈体系[J]. 电网技术, 2020, 44(9): 3582-3594.WANG Y, LI J E, ZHOU L, et al. A self-healing architecture for power industrial control systems against security threats to embedded terminals[J]. Power System Technology, 2020, 44(9): 3582-3594(in Chinese). [4] 李田, 苏盛, 杨洪明, 等. 电力信息物理系统的攻击行为与安全防护[J]. 电力系统自动化, 2017, 41(22): 162-167.LI T, SU S, YANG H M, et al. Attacks and cyber security defense in cyber-physical power system[J]. Automation of Electric Power Systems, 2017, 41(22): 162-167(in Chinese). [5] 周敦凯. 基于可信计算的嵌入式系统安全设计[J]. 自动化与仪器仪表, 2020(10): 81-84.ZHOU D K. Security design of embedded system based on trusted computing[J]. Automation & Instrumentation, 2020(10): 81-84(in Chinese). [6] FRAGOULI C, PRABHAKARAN V M, CZAP L, et al. Wireless network security: Building on erasures[J]. Proceedings of the IEEE, 2015, 103(10): 1826-1840. doi: 10.1109/JPROC.2015.2438312 [7] 章锐, 费稼轩, 石聪聪, 等. 特定攻击场景下源网荷系统恶意攻击关联分析方法[J]. 中国电力, 2019, 52(10): 1-10.ZHANG R, FEI J X, SHI C C, et al. Malicious attack correlation analysis method of source-grid-load system under specific attack scenarios[J]. Electric Power, 2019, 52(10): 1-10(in Chinese). [8] 陈晋音, 徐轩桁, 苏蒙蒙. 基于自适应免疫计算的网络攻击检测研究[J]. 计算机科学, 2018, 45(S1): 364-370.CHEN J Y, XU X Y, SU M M. Research on network attack detection based on self-adaptive immune computing[J]. Computer Science, 2018, 45(S1): 364-370(in Chinese). [9] 李小雨, 王怀彬. 基于Renyi交叉熵与CVSS的网络安全态势评估模型[J]. 天津理工大学学报, 2019, 35(5): 12-17.LI X Y, WANG H B. Thenetwork security situation assessment model based on Renyi cross entropy and CVSS[J]. Journal of Tianjin University of Technology, 2019, 35(5): 12-17(in Chinese). [10] 曾颖明, 谢小权, 吴明杰, 等. 一种面向网络系统安全度量的攻击检测方法: CN109167794B[P]. 2021-05-14.ZENG Y M, XIE X Q, WU M J, et al. An attack detection method for network system security measurement: CN109167794B[P]. 2021-05-14(in Chinese). [11] 莫坚松, 张之刚, 牛霜霞, 等. 智能电网嵌入式设备网络检测评估系统与检测评估方法: CN103905450B[P]. 2017-05-31.MO J S, ZHANG Z G, NIU S X, et al. Smart grid embedded equipment network detection and evaluation system and detection and evaluation method: CN103905450B[P]. 2017-05-31(in Chinese). [12] WANG W, LIU J Q, PITSILIS G, et al. Abstracting massive data for lightweight intrusion detection in computer networks[J]. Information Sciences, 2018, 433-434: 417-430. [13] WANG W, SHANG Y Y, HE Y Z, et al. BotMark: Automated botnet detection with hybrid analysis of flow-based and graph-based traffic behaviors[J]. Information Sciences, 2020, 511: 284-296. [14] LI Y D, ZHANG L, LV Z, et al. Detecting anomalies in intelligent vehicle charging and station power supply systems with multi-head attention models[J]. IEEE Transactions on Intelligent Transportation Systems, 2021, 22(1): 555-564. [15] WANG W, WANG X, FENG D W, et al. Exploring permission-induced risk in Android applications for malicious application detection[J]. IEEE Transactions on Information Forensics and Security, 2014, 9(11): 1869-1882. [16] WANG W, LI Y Y, WANG X, et al. Detecting Android malicious apps and categorizing benign apps with ensemble of classifiers[J]. Future Generation Computer Systems, 2018, 78: 987-994. [17] WANG X, WANG W, HE Y Z, et al. Characterizing Android apps' behavior for effective detection of malapps at large scale[J]. Future Generation Computer Systems, 2017, 75: 30-45. [18] WANG W, ZHAO M C, GAO Z Z, et al. Constructing features for detecting android malicious applications: Issues, taxonomy and directions[J]. IEEE Access, 2019, 7: 67602-67631. [19] 常朝稳, 徐江科. 终端行为可信评估及其访问控制方法研究[J]. 小型微型计算机系统, 2014, 35(3): 493-499.CHANG C W, XU J K. Research on behavior assessment and access control for terminal[J]. Journal of Chinese Computer Systems, 2014, 35(3): 493-499(in Chinese). [20] 徐江科. 信息系统终端用户行为可信评估研究[D]. 郑州: 解放军信息工程大学, 2012.XU J K. Research on trusted assessment of user behavior on information system terminal[D]. Zhengzhou: PLA Information Engineering University, 2012(in Chinese). 期刊类型引用(0)

其他类型引用(4)

-

下载:

下载:

下载:

下载: